安全讲坛|6月勒索软件流行态势

暑期来临,不少家庭的“神兽”们都已经开始假期

全家正在筹划着新一轮的假期旅行

暑期放假,但网络安全的防护之心可不能放假!

毕竟,当你等着享受悠闲的假期时光时

有人正等着你的休假!

接下来,就让小安继续为您播报

《6月勒索软件流行态势》

掌握勒索软件的全新动向!

针对本月勒索软件受害者设备所中病毒家族进行统计,排名前三的病毒分别是:

-TargetCompany(Mallox)家族 占比60.27%

-phobos家族 占比12.05%

-BeiJingCrypt家族 占比8.04%

本月TargetCompany(Mallox)家族开启高度活跃模式,以超60%的高比例断层登顶,请大家一定严加防范!

-Windows 10

-Windows Server 2012

-Windows Server 2008

本月受害者最多的依然是Windows家族的三位老熟人,如果你的操作系统正好名列其中,千万千万要提高警惕!

2024年6月被感染的系统中桌面系统和服务器系统占比显示,受攻击的系统类型桌面PC与服务器平台的攻击比例基本相当。

结合目前的监控数据来看,本轮攻击最早见于2024年6月8日15时左右。而攻击的源头是来自于一个针对PHP-CGI的参数注入攻击漏洞,漏洞的CVE编号为“CVE-2024-4577”。根据CVE官方的记述,在带有该漏洞的环境中,PHP-CGI模块可能会将Windows系统传入的参数误识别为PHP的配置选项传递给正在运行的PHP程序,进而可能被恶意攻击者利用来实现“任意代码执行”的操作。

而在6月8日时,360安全大脑便监控到了该漏洞的在野攻击。在实际触发的在野攻击中,系统中的HTTP守护进程会将可触发漏洞的参数传递给php-cgi程序,进而导致php-cgi.exe调起系统的cmd命令行工具运行mshta解释器来获取在线的远程hta脚本(实际为vbs脚本)到本地并运行。

而最终执行的脚本,则会释放其中经过编码过的恶意程序并运行。这个最终被释放到本地并被运行起来的恶意程序,便是我们阴魂不散的“老朋友”,TellYouThePass勒索软件。至此,TellYouThePass借助这个新公开的PHP漏洞展开了又一轮的攻击。

Black Basta勒索软件被怀疑利用Windows的提权漏洞CVE-2024-26169进行传播。该漏洞是Windows错误报告服务中存在的一个严重问题,其允许攻击者提升其权限至SYSTEM级别。微软在2024年3月12日的常规下发的每月“补丁星期二”更新中修复了这一漏洞,而在其描述页面中显示该漏洞尚未发现被真实的在野攻击所利用。

而赛门铁克的一份报告则指出,CVE-2024-26169可能已被Black Basta勒索软件的运营团队——红衣主教网络犯罪集团(Storm-1811,UNC4394)利用,并指出它很有可能是在其尚处于未知的0day漏洞阶段时期就已被利用作为入侵手段之一。赛门铁克调查了一起勒索攻击事件,该事件中使用了针对CVE-2024-26169漏洞的攻击工具,该漏洞是在黑暗之门加载器(Black

Basta一直在使用该加载器)首次感染后被利用的。

安全分析人员认为攻击者与“Black Basta”有关联,因为他们使用了批处理脚本伪装成软件更新,目的是执行恶意命令并对被入侵的系统建立持久连接——这也正是该组织的常见策略。同时,研究人员观察到的攻击工具利用了Windows文件werkernel.sys在创建注册表键时使用空安全描述符的事实。该工具利用这一点创建了一个注册表键,并将“Debugger”值设置为自身的可执行文件路径,从而允许其以SYSTEM权限启动一个命令提示符窗口。

在这份研究成果中有一个有趣的情况:其中一个攻击工具的编译时间戳是2024年2月27日,而另一个样本的编译时间则更早,是2023年12月18日。这意味着Black Basta在微软最终为该提权漏洞发布修复方案的14至85天之间便已拥有了该漏洞的利用工具。虽然这个时间戳可以被修改,但目前看来攻击者没有伪造时间戳的动机,所以这种情况的可能性并不大。

为了降低Black Basta利用这一漏洞进行传播所带来的风险,建议用户及时安装最新的Windows安全更新补丁。目前,安全研究机构观察到较新版本的BiBi Wiper会用随机数据破坏非系统文件,并在文件后附加一个包含“BiBi”字符串的随机扩展名。与过去的版本相比,这些较新的变种仅针对地区标记在以色列操作系统,并且不再删除系统快照或禁用系统的错误恢复功能。但它们现在会从硬盘中删除分区表信息,这种专门针对系统分区表展开的攻击,因其会导致安全人员无法恢复硬盘布局而将数据恢复工作复杂化,并最大程度地破坏数据。CI Wiper则主要针对地区标记为阿尔巴尼亚的系统,它使用“ElRawDisk”驱动程序执行擦除操作并将预定义的缓冲区覆盖到物理驱动器的对应位置中。

3 / Ratel远控软件针对过时的安卓手机发动勒索攻击

一种名为“Rafel RAT”的开源Android恶意软件被多个网络犯罪组织广泛部署用于攻击过时的安卓设备,其中一些团伙还试图使用勒索软件模块将设备锁定,并通过Telegram要求支付赎金。

据安全分析人员报告称,他们发现了120多起利用Rafel RAT恶意软件发动的攻击活动。而攻击目标则多为包括政府和军事部门在内的敏感组织,受害者大多来自美国、中国和印度尼西亚。

研究发现在大多数感染案例中,受害者使用的多是已经过时的Android版本,并且不再接收安全更新,因此容易受到已知或已公布的漏洞的攻击。所谓过时指的是Android 11及更早版本,此类设备在所有被攻击的设备中占比为87.5%。而被攻击的目标品牌和型号,则涵盖了各种各样的产品:包括三星Galaxy、谷歌Pixel、小米Redmi、摩托罗拉One以及一加、vivo和华为的设备。这也证明Rafel RAT是一种能够有效攻击多种不同Android设备的攻击工具。Rafel RAT的传播方式也很多,最常见的则是伪装成Instagram、WhatsApp、电子商务平台或防病毒软件等来诱导人们下载其恶意APK安装包。

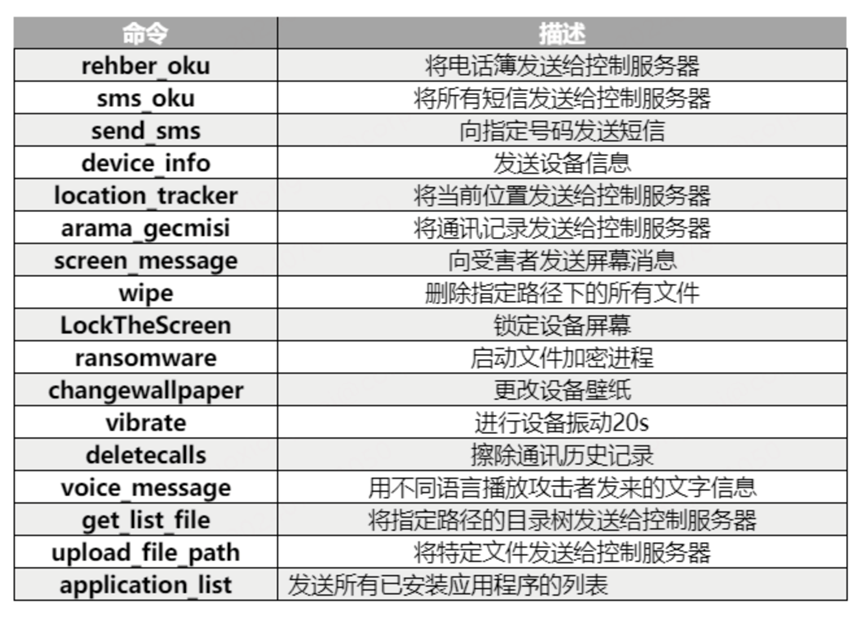

它所支持的命令因版本而异,但通常包括以下内容:

Rafel指令表

Rafel指令表

根据研究,大约有10%的案例中出现了“ransomware”命令。Rafel RAT的勒索软件模块旨在通过控制受害者的设备并使用预先定义的AES密钥加密其文件来实施敲诈勒索计划。如果攻击者已经在设备上获得了DeviceAdmin权限,那么勒索软件就可以控制设备的关键功能,例如更改锁定屏幕密码和在屏幕上添加定制消息(通常是勒索通知)。如果用户试图撤销管理员权限,勒索软件还会立即更改密码并锁定屏幕。

研究人员发现,攻击者在执行加密模块之前通常会利用Rafel RAT的其他功能进行侦察。之后再通过清除通话记录;修改设备壁纸为自定义消息;锁定屏幕;激活设备振动功能;并发送了一条包含勒索信息的短信等一系列操作来要求受害者通过Telegram联系他们以“解决当前问题”。

4 / Brain Cipher攻击印度尼西亚数据中心

印度尼西亚正在建设国家数据中心用来安全地存储政府用于在线服务和数据托管的服务器。而就在6月20日,其中一个临时国家数据中心遭遇网络攻击,政府服务器遭到加密,同时移民服务、护照检查、活动许可发放以及其他在线服务也均被中断。当地政府证实此次袭击是由名为Brain Cipher的新勒索软件攻击造成的,影响了200多个政府机构。

而Brain Cipher方面则要求受害机构使用门罗币支付折合800万美元的赎金用以获取解密器,并防止泄露据称是在攻击中窃取的数据。媒体报道称,攻击者在谈判对话中表示他们将发布一份关于此次攻击中“个人数据保护质量”的“新闻稿”,这很可能意味着数据已被窃取。尽管该勒索软件团伙最初并未建立数据泄露网站,但他们在最新的勒索赎金通知信息中指向了一个网站,这意味着受害者的数据同样处于危险之中,并将可能被用于双重勒索的威胁之中。

据分析,Brain Cipher是使用泄露的LockBit 3.0构建器创建的。与其他勒索软件类似,Brain Cipher会入侵企业网络并横向传播到内网中的其他设备上。一旦攻击者获得了Windows域管理员权限,他们就会在整个网络中部署勒索软件。然而,在对文件进行加密之前,攻击者还会窃取公司的数据以便在后续的勒索行动中增加谈判筹码以及提高赎金金额。

Brain Cipher在窃取数据方面也不例外,该组织最近推出了一个新的数据泄露网站,而目前该网站中所列出的唯一受害者就是印度尼西亚的数据中心。但在该数据泄露页面中,Brain Cipher表示不会泄露盗取的数据,同时,会在7月3日时免费交出用于恢复被加密文件的密钥。对于本次攻击行为,该勒索家族解释为此次攻击仅是为了提醒受害者应重视安全防护。

除了以上信息,我们也将本月收集到的黑客邮箱信息、被双重勒索软件家族攻击的企业或个人信息整理出来,供大家对照查看。(点击链接查看名单:跳转官网完整报告)若未发现数据存在泄露风险的企业或个人也请第一时间自查,做好数据已被泄露准备,采取补救措施。

勒索大事准点报,锁定小安早知道!

为您的上网安全,小安正全力以赴!

下个月同一时间,小安继续为您报道!

版权声明

本文仅作者转发或者创作,不代表旺旺头条立场。

如有侵权请联系站长删除

旺旺头条

旺旺头条

发表评论:

◎欢迎参与讨论,请在这里发表您的看法、交流您的观点。