「攻防演练」红队绕过人脸识别重置任意用户密码攻击手法复盘

“HW失败” 半年白干

对于网络安全人员来说,攻防演练无疑是一场年度大考,不管是红队还是蓝队都各显神通,以最贴近实际情况的方式考验实际的安全能力。

挖掘过程

原来这个小程序是用来访问重要的应用系统,看来有戏!经过一系列测试,并没有找到SQL注入、文件上传等任何可利用的漏洞,随后开始尝试测试是否存在逻辑漏洞。功夫不负有心人,在这个过程中,发现了可以绕过人脸识别重置任意用户的密码,可顺利拿到未授权访问和数据的逻辑业务漏洞。

首先通过访问小程序通过burp抓取小程序数据包,复制数据包中的URL到浏览器中访问,发现可以访问小程序的登录页面。

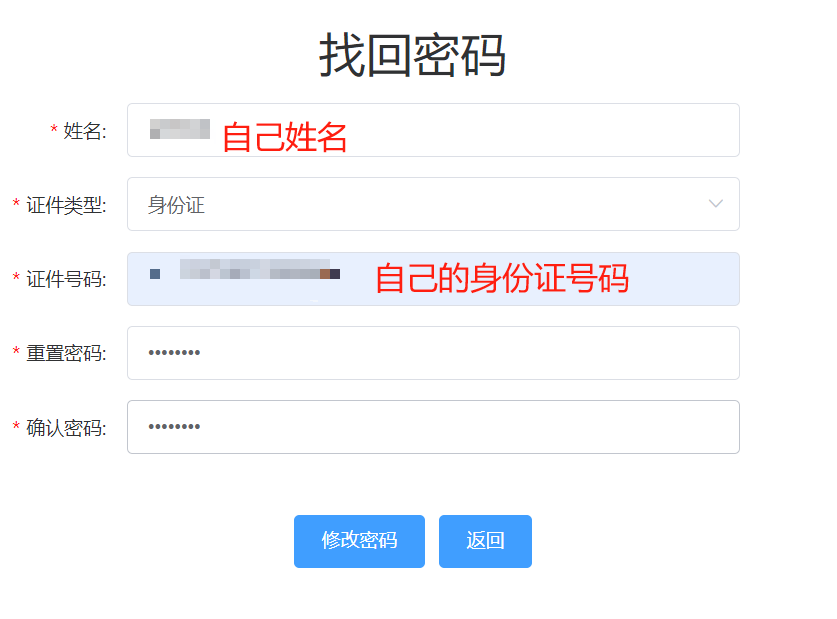

访问目标网站URL后成功访问到小程序web端的登录页面,直接点击“忘记密码”。

然后输入自己的姓名、身份证号码、密码 然后点击修改密码。

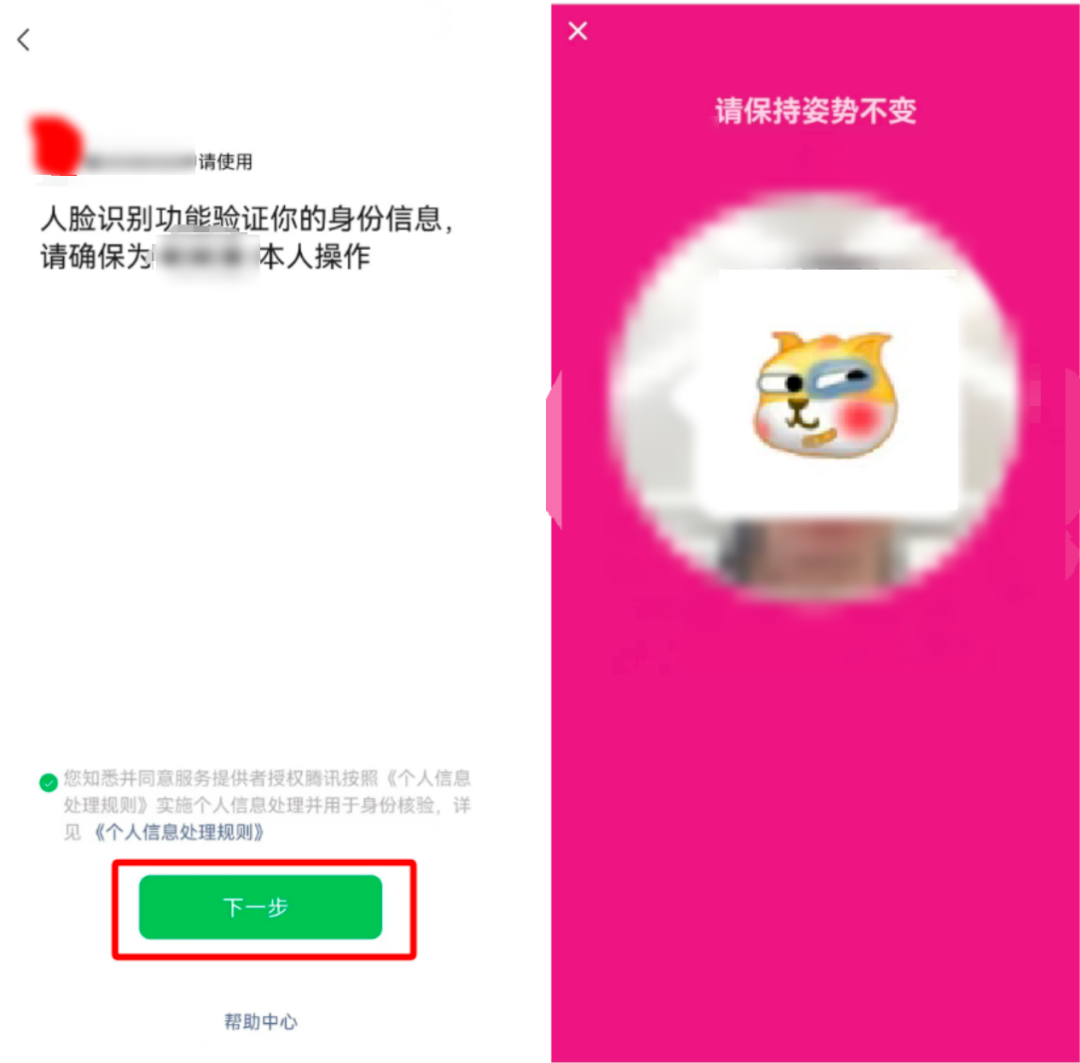

接下来点击修改密码,会弹出一个二维码,使用微信扫描二维码后会进入到人脸识别环节,因为输入的是自己的身份信息,所有这个人脸识别认证的也是我们自己。

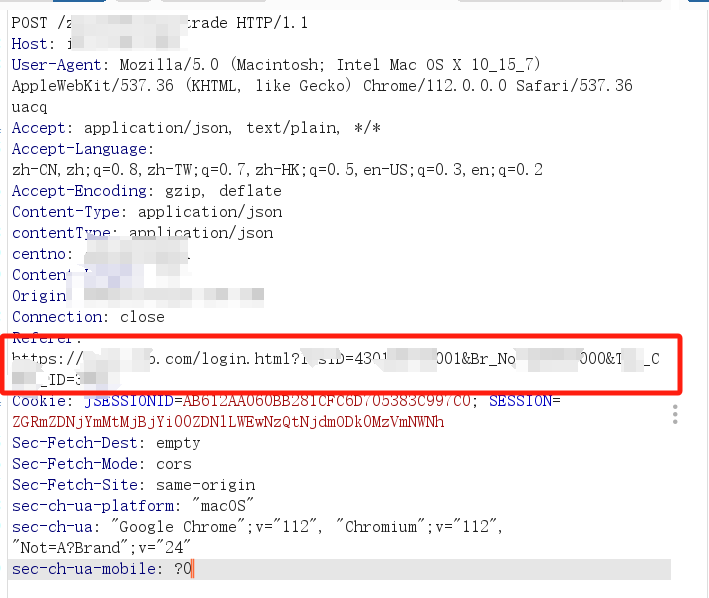

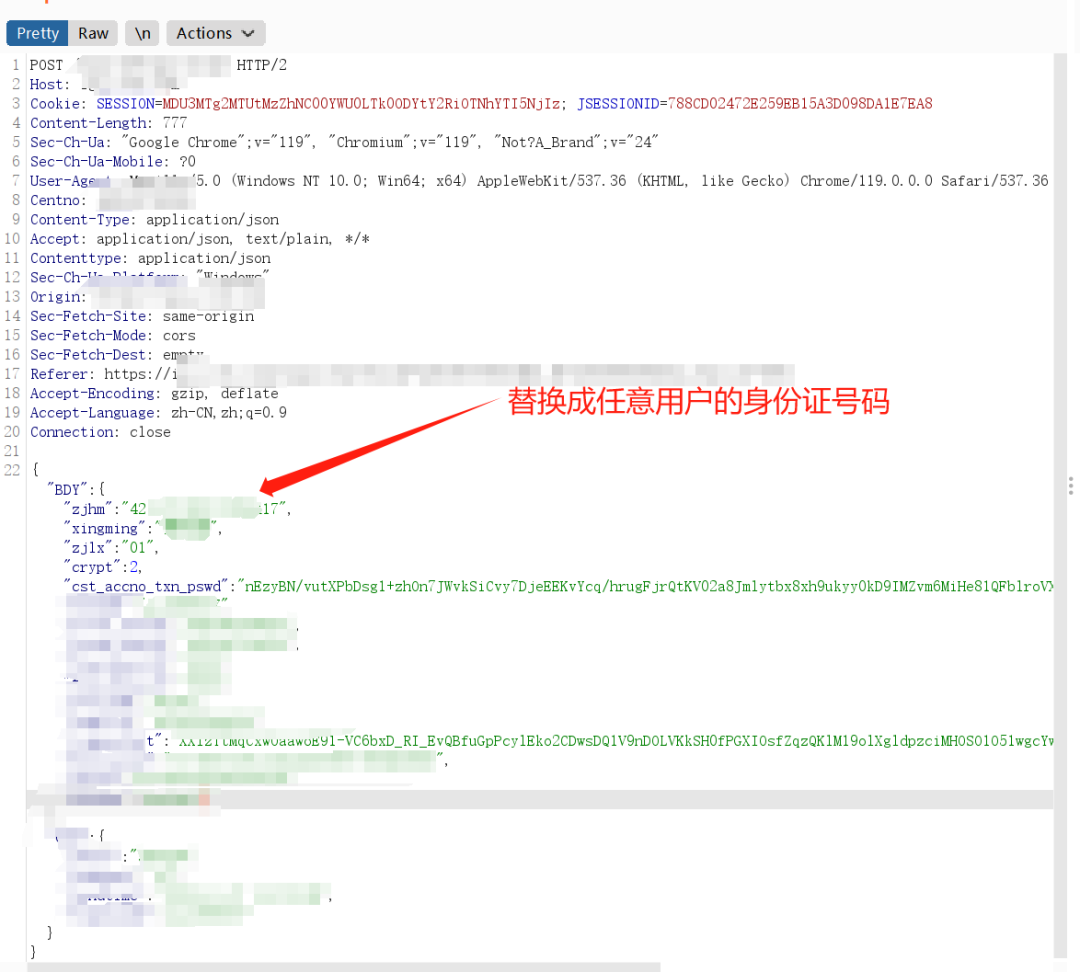

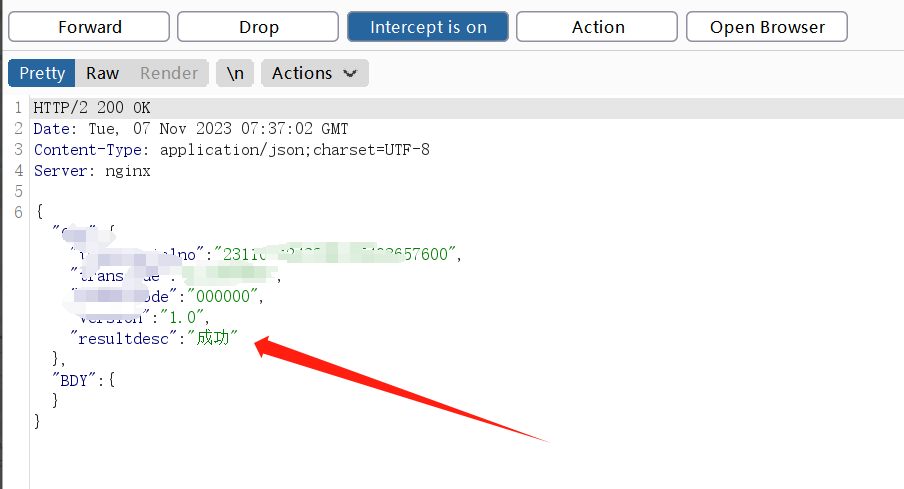

人脸认证的同时拦截数据包,在人脸认证通过时会返回如下数据包,将数据包中的身份证号替换为要重置的用户身份证号码 然后放包即可重置任意用户的账户密码。

这样,就可以利用重置后的密码登录系统。

面对常态化的攻防演练,防守方逐渐开始走向设备联动、纵深防御、应急响应、溯源反制的体系化策略抵御攻击方的网络攻击活动。然而,即使是如此严密的安全防御体系,在资产暴露面与漏洞的“组合拳”下,依然难逃被红队攻破的可能。安全的木桶效应从未改变,只要有一条路径上的短板、脆弱点被攻击方利用,就可能面临全线的「溃败」。

解决方案

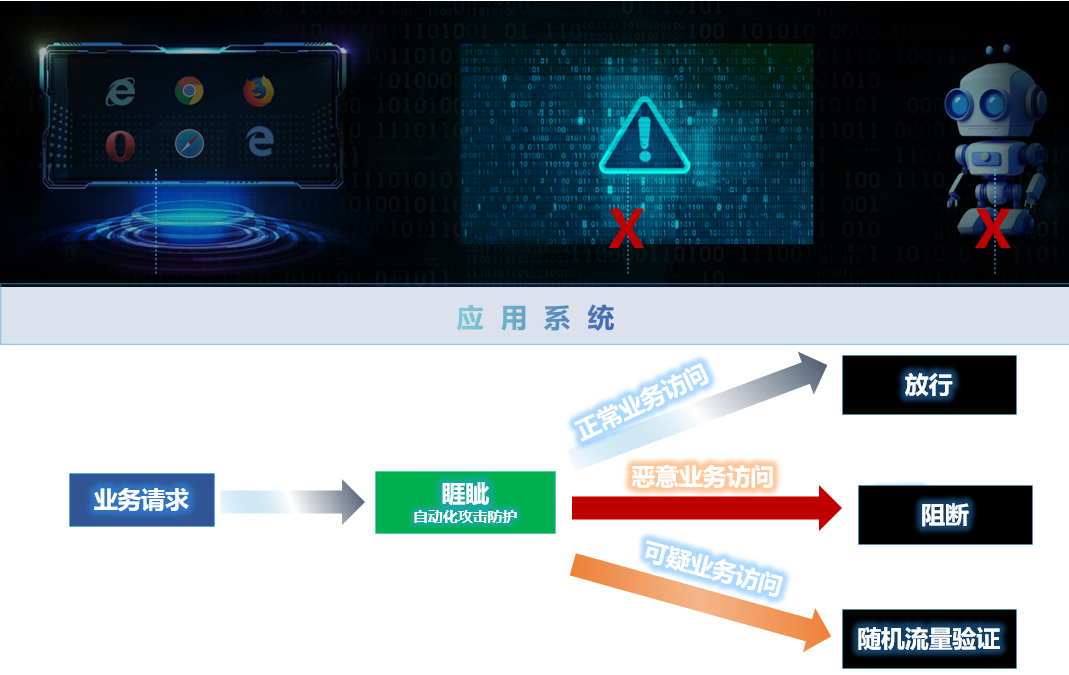

在本次攻防演练过程中,红队绕过人脸识别重置任意用户密码攻击手法其实是利用了业务逻辑漏洞。这种手段并不是单纯的技术漏洞,而是一种利用应用程序的正常功能和流程进行网络攻击的方法。攻击者通过操纵业务流程,绕过传统的安全措施,并滥用合法功能来获取未经授权的访问权限或造成损害,且不触发常规的安全警报。

因为攻击者利用的是系统的预期行为,就导致这种攻击方式常常难以被传统的防御措施检测和阻止。想要解决业务逻辑漏洞,就需要从提高开发人员的安全意识,进行代码审计、渗透测试以及实施数据包鉴权等多个角度入手,提高对逻辑漏洞的防范能力。

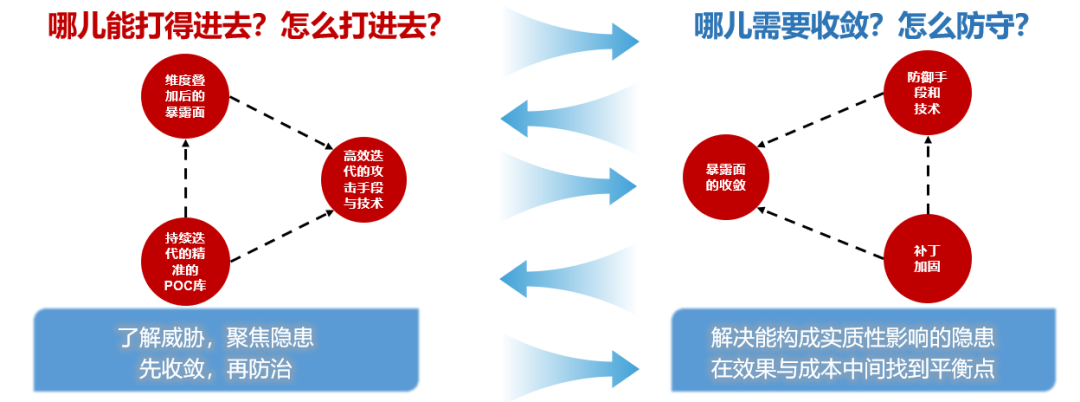

在实战攻防中攻击者往往以安全的薄弱环节为突破点,这就要求防守方要比攻击方更清晰地掌握自身的数字资产,才能从单点防御升级为全域风险洞察。云科安信白泽数字资产风险图鉴系统,则以攻击者视角审视组织的资产、脆弱性以及威胁,通过网络攻击面深度管理、外部攻击面全面管理、数字风险全面探查、漏洞全生命周期管理、开源数字情报持续跟踪等功能,先人一步洞察风险。

作 者

SERAPH 安全实验室

圥丶忈

攻其不备,守其不失

云科安信致力于以实战攻防视角打造全域数字风险解决方案,将攻防实战能力、经验与成果注入「信息图鉴」产品矩阵。白泽数字风险资产图鉴系统与睚眦数字风险全栈防御系统,优势互补攻防互为驱动,从“攻”与“防”两个维度为企业提供实战能力。

版权声明

本文仅作者转发或者创作,不代表旺旺头条立场。

如有侵权请联系站长删除

旺旺头条

旺旺头条

发表评论:

◎欢迎参与讨论,请在这里发表您的看法、交流您的观点。